«`html

Обнаружение уязвимостей программного обеспечения с использованием глубокого обучения

Обнаружение уязвимостей программного обеспечения получило существенное развитие благодаря интеграции моделей глубокого обучения, которые показали высокую точность в выявлении потенциальных уязвимостей в программном обеспечении. Эти модели анализируют код для обнаружения шаблонов и аномалий, указывающих на слабые места. Однако, несмотря на их эффективность, эти модели не защищены от атак. В частности, атаки злоумышленников, которые включают в себя манипулирование входными данными для обмана модели, представляют значительную угрозу для безопасности этих систем. Такие атаки эксплуатируют уязвимости в моделях глубокого обучения, что подчеркивает необходимость непрерывного улучшения механизмов обнаружения и защиты.

Проблема и решение

Существенной проблемой в этой области является то, что атаки злоумышленников могут успешно обойти системы обнаружения уязвимостей на основе глубокого обучения. Эти атаки манипулируют входными данными таким образом, что модели делают неправильные прогнозы, например, классифицируя уязвимый фрагмент программного обеспечения как невосприимчивый. Эта способность подрывает надежность этих моделей и представляет серьезный риск, поскольку позволяет злоумышленникам эксплуатировать уязвимости незамеченными. Проблема усугубляется растущей сложностью программных систем и увеличивающейся сложностью разработки высокоточных и устойчивых моделей для таких атак.

Существующие методы обнаружения уязвимостей программного обеспечения тесно зависят от различных техник глубокого обучения. Например, некоторые модели используют абстрактные синтаксические деревья (AST) для извлечения высокоуровневых представлений функций кода, в то время как другие используют древовидные модели или передовые нейронные сети, такие как LineVul, которая использует трансформерные подходы для прогнозирования уязвимостей на уровне строк. Несмотря на их продвинутые возможности, эти модели могут быть обмануты атаками злоумышленников. Исследования показали, что эти атаки могут эксплуатировать слабости в процессах прогнозирования моделей, приводя к неправильной классификации. Например, алгоритм модификации Метрополиса-Гастингса генерировал атакующие образцы, предназначенные для атаки систем обнаружения на основе машинного обучения, выявляя значительные уязвимости в этих моделях.

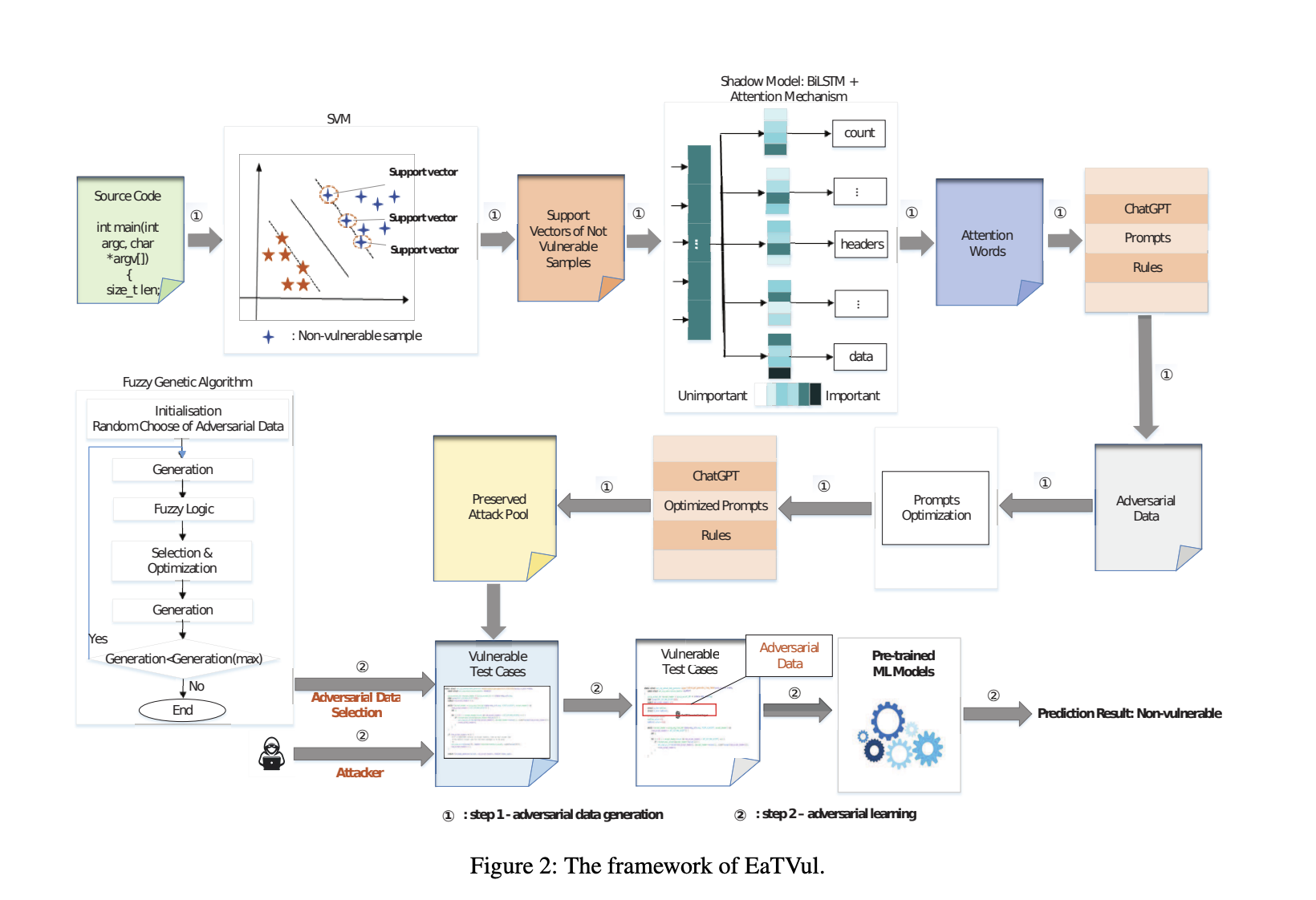

Исследователи из CSIRO’s Data61, Swinburne University of Technology и DST Group Australia представили EaTVul, инновационную стратегию уклонения. EaTVul разработана для демонстрации уязвимости систем обнаружения на основе глубокого обучения перед атаками злоумышленников. Метод включает всеобъемлющий подход к эксплуатации этих уязвимостей с целью подчеркнуть необходимость более надежной защиты в обнаружении уязвимостей программного обеспечения. Разработка EaTVul подчеркивает текущие риски, связанные с существующими методами обнаружения и необходимость непрерывных усовершенствований в этой области.

Методика EaTVul

Методика EaTVul детальна и многоступенчата. Вначале система идентифицирует критические неуязвимые образцы с использованием методов опорных векторов (SVM). Эти образцы важны, поскольку они помогают выявить основные характеристики, оказывающие значительное влияние на прогнозы модели. Затем используется механизм внимания для выявления этих важных характеристик, которые затем используются для генерации атакующих данных с помощью ChatGPT. Затем эти данные оптимизируются с использованием нечеткого генетического алгоритма, который выбирает наиболее эффективные атакующие данные для выполнения уклоняющихся атак. Цель состоит в изменении входных данных таким образом, чтобы модели обнаружения неправильно классифицировали их как невосприимчивые, обходя защитные меры.

Производительность EaTVul была тщательно протестирована, и результаты впечатляющи. Метод достиг более 83% успешных атак для фрагментов размером более двух строк и до 100% для фрагментов из четырех строк. Эти высокие показатели успешности подчеркивают эффективность метода в уклонении от моделей обнаружения. В различных экспериментах EaTVul продемонстрировала способность последовательно манипулировать прогнозами моделей, выявляя значительные уязвимости в текущих системах обнаружения. Например, в одном случае показатель успешности атак достиг 93,2% при модификации уязвимых образцов, что иллюстрирует потенциальное влияние метода на безопасность программного обеспечения.

Заключение

Исследование EaTVul выявляет критическую уязвимость обнаружения уязвимостей программного обеспечения: уязвимость моделей глубокого обучения перед атаками злоумышленников. EaTVul выявляет эти уязвимости и подчеркивает насущную необходимость разработки надежных механизмов защиты. Исследование подчеркивает важность непрерывных исследований и инноваций для улучшения безопасности систем обнаружения программного обеспечения. Демонстрируя эффективность атак злоумышленников, это исследование привлекает внимание к необходимости интеграции передовых стратегий защиты в существующие модели.

В заключение, исследование EaTVul предоставляет ценные исследования уязвимостей текущих систем обнаружения программного обеспечения на основе глубокого обучения. Высокие показатели успешности метода в уклонении от атак подчеркивают необходимость более надежной защиты от атак злоумышленников. Исследование служит важным напоминанием о текущих проблемах в обнаружении уязвимостей программного обеспечения и важности непрерывных усовершенствований для защиты от новых угроз. Необходимо интегрировать надежные механизмы защиты в модели глубокого обучения, обеспечивая их устойчивость перед атаками злоумышленников и высокую точность в обнаружении уязвимостей.

«`